Come copiare i portachiavi RFID e le tessere di accesso

Sommario

Come copiare portachiavi RFID e tessere di accesso: una guida completa

Ma cosa succede se perdi il tuo Portachiavi RFID Oppure avete bisogno di una copia extra per la famiglia o il personale? Questa guida spiega come funziona la copia, quali chip possono essere duplicati e quali precauzioni legali e di sicurezza è necessario seguire.

Lista di controllo rapida: come funziona la copia

Prima di immergerti, ecco un semplice riassunto in 4 passaggi che puoi seguire:

Scansione → Scrittura → Test → Registrazione

- Scansiona l'originale Portachiavi RFID utilizzando una fotocopiatrice RFID USB compatibile.

- Scrivi i dati memorizzati su un tag o una carta RFID vuota.

- Prova il nuovo tag sulla tua porta o sul tuo lettore.

- Se necessario, registralo presso il tuo amministratore di sistema.

⚠️ Nota: copiare solo i portachiavi RFID o le carte di accesso di cui si è proprietari o che si è autorizzati a duplicare. La duplicazione non autorizzata può essere illegale e compromettere la sicurezza del sistema.

Che cos'è un portachiavi RFID e come funziona?

UN Portachiavi RFID è un piccolo dispositivo wireless che utilizza la tecnologia RFID (Radio Frequency Identification) per comunicare con un lettore. Quando viene avvicinato a un lettore, trasmette un numero ID univoco che il sistema di accesso riconosce e consente l'ingresso.

Caratteristiche principali

- Convenienza: Accesso senza chiavi con un semplice tocco.

- Durata: Resiste all'uso quotidiano.

- Accesso personalizzabile: Programmato per utenti o aree specifiche.

Questi portachiavi e Carte RFID sono utilizzati in appartamenti, uffici, sistemi di parcheggio e scuole.

Perché copiare i portachiavi RFID o le carte di accesso?

- Convenienza: Fornite ai membri della famiglia o al personale i propri badge.

- Backup: Evitare blocchi in caso di smarrimento dell'originale.

- Accesso condiviso: Semplifica l'accesso al personale addetto alle pulizie, agli ospiti o agli affitti a breve termine.

Avere una scheda RFID di riserva garantisce la continuità dell'accesso senza dover attendere la sostituzione.

Comprendere i tipi di chip e la difficoltà di copia

Non tutti i portachiavi RFID possono essere clonati. La copia dipende dalla frequenza e dal tipo di chip all'interno della carta o del portachiavi.

1. Bassa frequenza (LF) 125 kHz – EM4100 / HID Prox

- Uso comune: sistemi edilizi più vecchi.

- Copia: relativamente facile con una fotocopiatrice RFID USB di base e tag vuoti a 125 kHz.

- Processo: scansiona → scrivi → prova → registra.

2. Alta frequenza (HF) 13,56 MHz – MIFARE Classic

- Uso comune: uffici, scuole, tessere di trasporto.

- Copia: possibile solo se la crittografia è debole o assente.

- Strumenti: una fotocopiatrice avanzata che supporta MIFARE Classic.

3. DESFire / HID iCLASS / SEOS (smart card crittografate)

- Uso comune: sistemi aziendali o governativi.

- Copia: in genere non possibile senza credenziali di amministratore.

- Migliori pratiche: Richiedi un duplicato ufficiale al responsabile del tuo condominio.

Suggerimento: Controlla l'etichetta della frequenza sulla tua carta RFID o scansionala con un lettore RFID per identificare il tipo di chip prima di tentare la duplicazione.

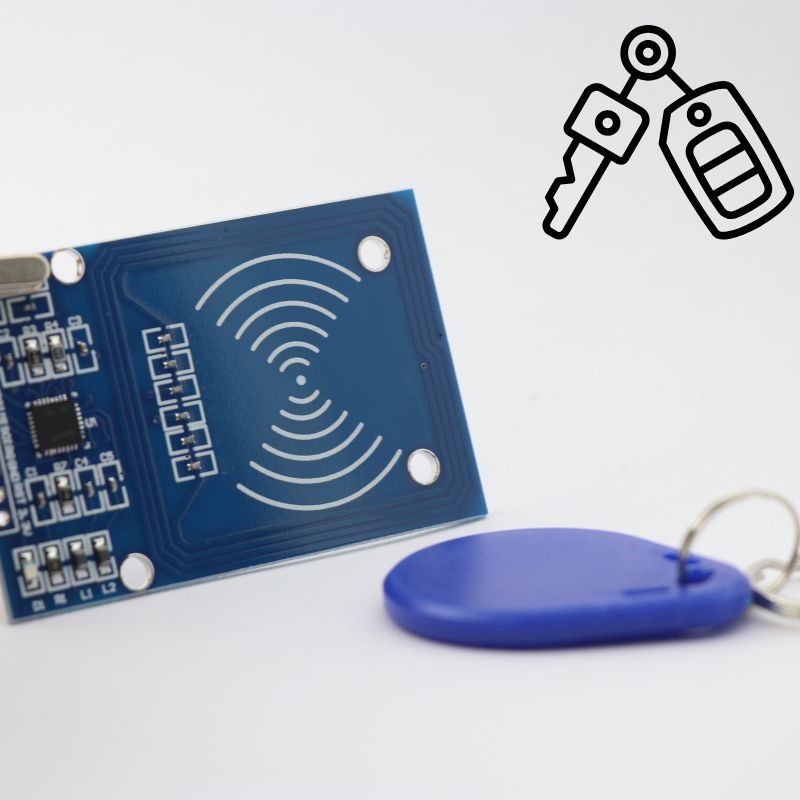

Strumenti necessari

Per copiare correttamente un portachiavi o una tessera RFID, preparare quanto segue:

- Fotocopiatrice o duplicatore RFID – per leggere e scrivere dati.

- Tag o schede RFID vuote – per creare nuove copie.

- Portachiavi RFID originale: la credenziale di origine.

- (Opzionale) App NFC per smartphone – utilizzo limitato per alcuni tag a 13,56 MHz.

Puoi sfogliare Tag RFID vuoti da 125 kHz E Schede RFID per il controllo degli accessi da fornitori affidabili.

Posso copiare un portachiavi RFID con il mio telefono?

Alcuni smartphone abilitati NFC possono leggere ed emulare schede RFID a 13,56 MHz, ma non possono clonare portachiavi crittografati.

- Funziona con: chip MIFARE Classic o NTAG non protetti.

- Non funziona con: HID iCLASS, SEOS o DESFire.

- Hardware aggiuntivo: potrebbe essere necessario per scrivere su schede fisiche.

Rischi per la sicurezza e come proteggersi

La copia di portachiavi RFID senza supervisione può creare problemi di sicurezza:

- Accesso non autorizzato: i duplicati potrebbero essere utilizzati in modo improprio.

- Dati non crittografati: I telecomandi più vecchi sono più facili da clonare.

- Furto di dati: i lettori non sicuri potrebbero divulgare informazioni.

Migliori pratiche: - Utilizzare carte RFID crittografate o sicure.

- Ruota regolarmente le credenziali di accesso.

- Controllare i registri di accesso per individuare eventuali anomalie.

Miglioramento della sicurezza del controllo degli accessi

Per rafforzare il tuo sistema:

- Passare ai fob crittografati (MIFARE DESFire o HID iCLASS).

- Abilita l'accesso a due fattori: combinare RFID con PIN o dati biometrici.

- Traccia l'attività degli utenti: utilizzare i registri del software per rilevare anomalie.

“Un portachiavi RFID correttamente crittografato riduce il rischio di clonazione e protegge l'intera struttura.”

RFID vs NFC: confronto rapido

| Caratteristica | RFID | Non-FC |

|---|---|---|

| Allineare | Fino a diversi metri | Pochi centimetri |

| Uso tipico | Controllo degli accessi, logistica | Pagamenti mobili, smartcard |

| Difficoltà di duplicazione | Da moderato ad alto | Molto elevato (a causa della crittografia) |

Entrambi utilizzano le radiofrequenze, ma la tecnologia NFC è più sicura e viene solitamente utilizzata per smartphone e sistemi di pagamento, mentre i portachiavi RFID sono ottimizzati per l'accesso alle porte e l'identificazione.

Crittografia nelle moderne carte RFID

La crittografia protegge la comunicazione tra la scheda RFID e il lettore, rendendo quasi impossibile la copia non autorizzata.

Vantaggi:

- Impedisce la duplicazione dei dati.

- Preserva l'integrità dei dati.

- Rende il tuo sistema a prova di futuro contro gli attacchi.

Il passaggio alle carte RFID crittografate è uno dei modi più semplici per impedire copie non autorizzate.

Domande frequenti sui portachiavi RFID e sulle tessere di accesso

Come posso sapere se il mio portachiavi è criptato?

I fob crittografati richiedono solitamente software proprietari o lettori speciali. Se una fotocopiatrice di base non è in grado di leggerli, è probabile che siano crittografati.

Posso copiare un portachiavi RFID a casa?

Sì, è possibile con una fotocopiatrice RFID compatibile e tag vuoti, ma solo se si dispone dell'autorizzazione a duplicarli.

Qual è la differenza tra RFID e NFC?

La tecnologia RFID ha una portata maggiore e bande di frequenza multiple; la tecnologia NFC ha una portata ridotta e viene utilizzata principalmente negli smartphone.

È legale copiare una tessera di accesso RFID?

La copia senza autorizzazione può violare le norme sulla privacy o sulla proprietà. Ottenere sempre l'approvazione del proprietario del sistema.

Quali sono le frequenze comuni?

125 kHz (LF) e 13,56 MHz (HF) sono le frequenze più comuni per i portachiavi e le carte di accesso.

Conclusione

I portachiavi RFID e le carte di accesso sono strumenti potenti per la sicurezza e la praticità, ma per duplicarli è necessario conoscere i tipi di chip, gli strumenti e i limiti legali.

In caso di dubbi, rivolgersi a un tecnico RFID certificato o richiedere una sostituzione ufficiale alla direzione dell'edificio.

Hai bisogno di portachiavi RFID, tessere di accesso o fotocopiatrici affidabili per il tuo progetto?

Parla con i nostri esperti RFID per campioni, prezzi o consulenza tecnica.

📩 Scrivici all'indirizzo [email protected]

Raggio Zhou

Questo articolo è stato scritto da Ray Zhou, esperto di tecnologia RFID con oltre 10 anni di esperienza nel settore.

Commenti

Prodotti caldi

RFID nella logistica: come eliminare gli errori di instradamento RFID e i malfunzionamenti delle etichette RFID

L'RFID nella logistica è molto più di un semplice strumento per velocizzare i processi. È diventato un elemento fondamentale nel funzionamento delle moderne catene di approvvigionamento.

Che cos'è la gestione dei rifiuti RFID

Immaginate una città in cui ogni bidone della spazzatura parla, non letteralmente, ma attraverso un minuscolo chip che comunica al sistema quando è pieno, quando viene svuotato e dove viene portato. Questo è ciò che fa oggi la gestione dei rifiuti RFID.

Cosa sono le guarnizioni per bulloni e le loro applicazioni? | Guida completa

Nel commercio globale e nella logistica, i sigilli a bullone svolgono un ruolo cruciale nel garantire la sicurezza e la conformità del carico. Questi piccoli ma potenti dispositivi sono progettati per bloccare container, rimorchi e porte di carico con un meccanismo antimanomissione.

Che cos'è un RFID Card Protector? Vantaggi, casi d'uso e guida all'acquisto

La tecnologia RFID (Radio Frequency Identification) è ovunque: nelle carte di credito, nei badge, nei pass di transito, nelle chiavi delle camere d'albergo e altro ancora. Offre velocità e comodità, ma apre anche la porta a un nuovo tipo di furto digitale chiamato "skimming". È qui che entra in gioco una protezione per carte RFID.

Braccialetti RFID per eventi: Guida all'acquisto di prodotti sfusi per gli organizzatori

I braccialetti RFID per eventi stanno diventando la soluzione ideale per gli organizzatori che hanno bisogno di ingressi più rapidi, prevenzione delle frodi e pagamenti senza contanti a concerti, festival e impianti sportivi. A differenza dei biglietti cartacei o dei codici QR, questi braccialetti intelligenti utilizzano chip incorporati per semplificare l'accesso, proteggere le transazioni e migliorare l'esperienza degli ospiti.

Come l'etichetta RFID sul parabrezza migliora il controllo degli accessi dei veicoli e i sistemi di pedaggio

Nel mondo frenetico di oggi, l'identificazione dei veicoli deve essere rapida, sicura e senza contatto. Un'etichetta RFID sul parabrezza offre proprio questo: un modo affidabile per gestire i pedaggi, i parcheggi e gli accessi senza fermare i veicoli.

Etichette

BLOG CORRELATI

RFID nella logistica: come eliminare gli errori di instradamento RFID e i malfunzionamenti delle etichette RFID

L'RFID nella logistica è molto più di un semplice strumento per velocizzare i processi. È diventato un elemento fondamentale nel funzionamento delle moderne catene di approvvigionamento.

Che cos'è la gestione dei rifiuti RFID

Immaginate una città in cui ogni bidone della spazzatura parla, non letteralmente, ma attraverso un minuscolo chip che comunica al sistema quando è pieno, quando viene svuotato e dove viene portato. Questo è ciò che fa oggi la gestione dei rifiuti RFID.

Cosa sono le guarnizioni per bulloni e le loro applicazioni? | Guida completa

Nel commercio globale e nella logistica, i sigilli a bullone svolgono un ruolo cruciale nel garantire la sicurezza e la conformità del carico. Questi piccoli ma potenti dispositivi sono progettati per bloccare container, rimorchi e porte di carico con un meccanismo antimanomissione.