So kopieren Sie RFID-Schlüsselanhänger und Zugangskarten

Inhaltsverzeichnis

So kopieren Sie RFID-Schlüsselanhänger und Zugangskarten: Eine vollständige Anleitung

Aber was ist, wenn Sie Ihre RFID-Schlüsselanhänger Oder benötigen Sie eine zusätzliche Kopie für Ihre Familie oder Ihre Mitarbeiter? In diesem Leitfaden wird erklärt, wie das Kopieren funktioniert, welche Chips dupliziert werden können und welche rechtlichen und sicherheitstechnischen Vorsichtsmaßnahmen zu beachten sind.

Kurze Checkliste: So funktioniert das Kopieren

Bevor wir loslegen, hier eine einfache 4-Schritte-Zusammenfassung, die Sie befolgen können:

Scannen → Schreiben → Testen → Registrieren

- Scannen Sie Ihr Original RFID-Schlüsselanhänger mit einem kompatiblen USB-RFID-Kopierer.

- Schreiben Sie die gespeicherten Daten auf einen leeren RFID-Tag oder eine leere RFID-Karte.

- Testen Sie das neue Etikett an Ihrer Tür oder Ihrem Lesegerät.

- Registrieren Sie es bei Bedarf bei Ihrem Systemadministrator.

⚠️ Hinweis: Kopieren Sie nur RFID-Schlüsselanhänger oder Zugangskarten, die Ihnen gehören oder für deren Duplizierung Sie autorisiert sind. Unbefugtes Duplizieren kann illegal sein und die Systemsicherheit gefährden.

Was ist ein RFID-Schlüsselanhänger und wie funktioniert er?

Ein RFID-Schlüsselanhänger ist ein kleines drahtloses Gerät, das mithilfe von Radiofrequenz-Identifikation (RFID) mit einem Lesegerät kommuniziert. Wenn es an ein Lesegerät gehalten wird, überträgt es eine eindeutige ID-Nummer, die vom Zugangssystem erkannt wird und den Zutritt gewährt.

Kernfunktionen

- Bequemlichkeit: Schlüsselloser Zugang per Tap-and-Go.

- Haltbarkeit: Hält dem täglichen Gebrauch stand.

- Anpassbarer Zugriff: Für bestimmte Benutzer oder Bereiche programmiert.

Diese Anhänger und RFID-Karten werden in Wohnungen, Büros, Parksystemen und Schulen verwendet.

Warum RFID-Schlüsselanhänger oder Zugangskarten kopieren?

- Bequemlichkeit: Geben Sie Familienmitgliedern oder Mitarbeitern ihre eigenen Schlüsselanhänger.

- Sicherung: Vermeiden Sie Aussperrungen, wenn das Original verloren geht.

- Gemeinsamer Zugriff: Vereinfachen Sie den Zugang für Reinigungspersonal, Gäste oder Kurzzeitmieter.

Mit einer Ersatz-RFID-Karte ist die Kontinuität des Zugangs gewährleistet, ohne dass auf Ersatzkarten gewartet werden muss.

Chiptypen und Kopierschwierigkeiten verstehen

Nicht alle RFID-Schlüsselanhänger können geklont werden. Das Kopieren hängt von der Frequenz und dem Chip-Typ innerhalb der Karte oder des Anhängers ab.

1. 125 kHz Niederfrequenz (LF) – EM4100 / HID Prox

- Allgemeine Verwendung: ältere Gebäudesysteme.

- Kopieren: relativ einfach mit einem einfachen USB-RFID-Kopierer und leeren 125-kHz-Tags.

- Verfahren: Scannen → Schreiben → Testen → Registrieren.

2. 13,56 MHz Hochfrequenz (HF) – MIFARE Classic

- Allgemeine Verwendung: Büros, Schulen, Fahrkarten.

- Kopieren: nur möglich, wenn die Verschlüsselung schwach ist oder fehlt.

- Werkzeuge: ein fortschrittlicher Kopierer, der MIFARE Classic unterstützt.

3. DESFire / HID iCLASS / SEOS (verschlüsselte Smartcards)

- Allgemeine Verwendung: Unternehmens- oder Regierungssysteme.

- Kopieren: In der Regel ohne Administratorrechte nicht möglich.

- Bewährte Vorgehensweise: Fordern Sie bei Ihrem Hausverwalter ein offizielles Duplikat an.

Tipp: Überprüfen Sie das Frequenzetikett auf Ihrer RFID-Karte oder scannen Sie es mit einem RFID-Lesegerät, um den Chip-Typ zu identifizieren, bevor Sie eine Duplizierung vornehmen.

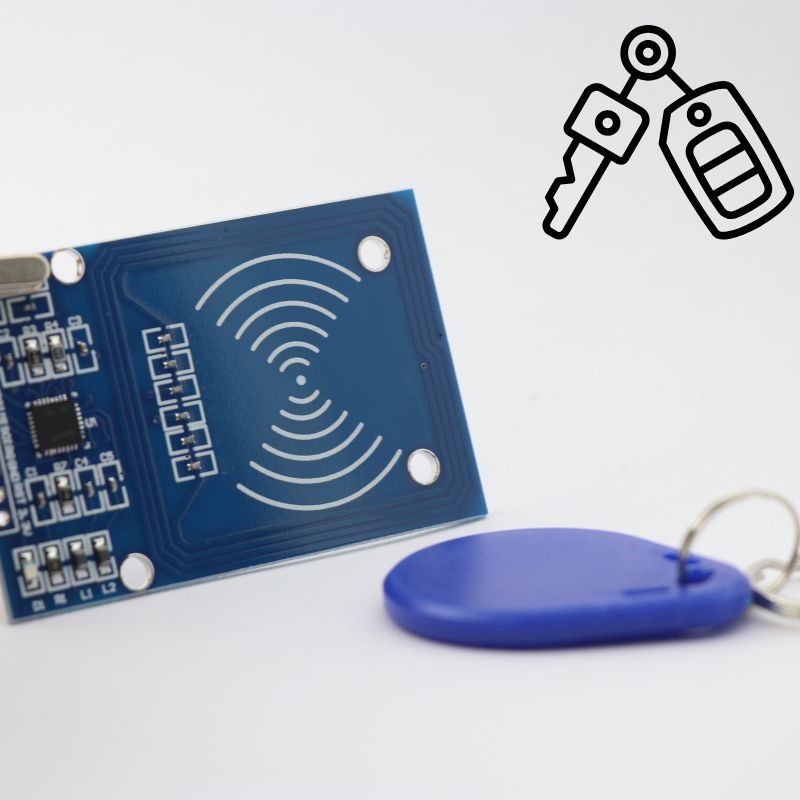

Benötigte Werkzeuge

Um einen RFID-Schlüsselanhänger oder eine RFID-Karte korrekt zu kopieren, bereiten Sie Folgendes vor:

- RFID-Kopierer oder -Duplizierer – zum Lesen und Schreiben von Daten.

- Leere RFID-Tags oder -Karten – zum Erstellen neuer Kopien.

- Original-RFID-Schlüsselanhänger – die Quell-Zugangsberechtigung.

- (Optional) NFC-Smartphone-App – eingeschränkte Verwendung für einige 13,56-MHz-Tags.

Sie können durchsuchen Leere 125-kHz-RFID-Tags Und RFID-Karten für die Zugangskontrolle von zuverlässigen Lieferanten.

Kann ich einen RFID-Schlüsselanhänger mit meinem Smartphone kopieren?

Einige NFC-fähige Smartphones können 13,56-MHz-RFID-Karten lesen und emulieren, aber sie können keine verschlüsselten Schlüsselanhänger klonen.

- Funktioniert mit: ungeschützte MIFARE Classic- oder NTAG-Chips.

- Funktioniert nicht mit: HID iCLASS, SEOS oder DESFire.

- Zusätzliche Hardware: kann für das Beschreiben physischer Karten erforderlich sein.

Sicherheitsrisiken und wie man sich schützen kann

Das unbeaufsichtigte Kopieren von RFID-Schlüsselanhängern kann zu Sicherheitsproblemen führen:

- Unbefugter Zugriff: Duplikate könnten missbraucht werden.

- Unverschlüsselte Daten: Ältere Schlüsselanhänger lassen sich leichter klonen.

- Datendiebstahl: Unsichere Leser könnten Informationen preisgeben.

Bewährte Verfahren: - Verwenden Sie verschlüsselte oder sichere RFID-Karten.

- Zugangsdaten regelmäßig ändern.

- Überwachen Sie die Zugriffsprotokolle auf ungewöhnliche Muster.

Verbesserung der Sicherheit bei der Zugangskontrolle

Um Ihr System zu stärken:

- Upgrade auf verschlüsselte Schlüsselanhänger (MIFARE DESFire oder HID iCLASS).

- Zwei-Faktor-Zugriff aktivieren: RFID mit PIN oder Biometrie kombinieren.

- Benutzeraktivitäten verfolgen: Verwenden Sie Softwareprotokolle, um Anomalien zu erkennen.

“Ein ordnungsgemäß verschlüsselter RFID-Schlüsselanhänger verringert das Klonrisiko und schützt Ihre gesamte Einrichtung.”

RFID vs. NFC: Schneller Vergleich

| Besonderheit | RFID | NFC |

|---|---|---|

| Reichweite | Bis zu mehreren Metern | Ein paar Zentimeter |

| Typische Verwendung | Zugangskontrolle, Logistik | Mobile Zahlungen, Smartcards |

| Duplikationsschwierigkeit | Mäßig bis hoch | Sehr hoch (aufgrund der Verschlüsselung) |

Beide verwenden Radiofrequenzen, aber NFC ist sicherer und wird in der Regel für Smartphones und Zahlungssysteme verwendet, während RFID-Schlüsselanhänger für die Türöffnung und Identifizierung optimiert sind.

Verschlüsselung in modernen RFID-Karten

Die Verschlüsselung schützt die Kommunikation zwischen der RFID-Karte und dem Lesegerät und macht unbefugtes Kopieren nahezu unmöglich.

Vorteile:

- Verhindert Datenduplikate.

- Bewahrt die Datenintegrität.

- Macht Ihr System zukunftssicher gegen Angriffe.

Die Umstellung auf verschlüsselte RFID-Karten ist eine der einfachsten Möglichkeiten, um unbefugte Kopien zu verhindern.

Häufig gestellte Fragen zu RFID-Schlüsselanhängern und Zugangskarten

Wie kann ich feststellen, ob mein Schlüsselanhänger verschlüsselt ist?

Verschlüsselte Schlüsselanhänger erfordern in der Regel proprietäre Software oder spezielle Lesegeräte. Wenn ein einfacher Kopierer sie nicht lesen kann, sind sie wahrscheinlich verschlüsselt.

Kann ich einen RFID-Schlüsselanhänger zu Hause kopieren?

Ja, das ist mit einem kompatiblen RFID-Kopierer und leeren Tags möglich, jedoch nur, wenn Sie die Erlaubnis haben, diese zu duplizieren.

Was ist der Unterschied zwischen RFID und NFC?

RFID hat eine größere Reichweite und mehrere Frequenzbänder; NFC hat eine kurze Reichweite und wird hauptsächlich in Smartphones verwendet.

Ist es legal, eine RFID-Zugangskarte zu kopieren?

Das Kopieren ohne Genehmigung kann gegen Datenschutz- oder Eigentumsrechte verstoßen. Holen Sie immer die Genehmigung des Systembesitzers ein.

Was sind die üblichen Frequenzen?

125 kHz (LF) und 13,56 MHz (HF) sind die gängigsten Frequenzen für Schlüsselanhänger und Zugangskarten.

Abschluss

RFID-Schlüsselanhänger und Zugangskarten sind leistungsstarke Werkzeuge für Sicherheit und Komfort – ihre Duplizierung erfordert jedoch Kenntnisse über Chip-Typen, Werkzeuge und gesetzliche Beschränkungen.

Im Zweifelsfall wenden Sie sich an einen zertifizierten RFID-Techniker oder beantragen Sie einen offiziellen Ersatz bei Ihrer Gebäudeverwaltung.

Benötigen Sie zuverlässige RFID-Schlüsselanhänger, Zugangskarten oder Kopierer für Ihr Projekt?

Sprechen Sie mit unseren RFID-Experten für Muster, Preisangaben oder technische Beratung.

📩 Senden Sie uns eine E-Mail an [email protected]

Ray Zhou

Dieser Artikel wurde von Ray Zhou verfasst, einem RFID-Technologieexperten mit mehr als 10 Jahren Branchenerfahrung.

Kommentare

heiße Produkte

RFID in der Logistik: Wie man RFID-Fehlleitungen und RFID-Etikettenfehler beseitigt

RFID in der Logistik ist mehr als nur ein Werkzeug zur Beschleunigung von Prozessen. Es ist zu einem wesentlichen Bestandteil der Funktionsweise moderner Lieferketten geworden.

Was ist RFID-Abfallmanagement?

Stellen Sie sich eine Stadt vor, in der jeder Mülleimer spricht – nicht im wörtlichen Sinne, sondern über einen winzigen Chip, der dem System mitteilt, wann er voll ist, wann er geleert wurde und wohin er gebracht wurde. Genau das leistet heute die RFID-Abfallwirtschaft.

Was sind Schraubendichtungen und ihre Anwendungen? | Vollständiger Leitfaden

Im globalen Handel und in der Logistik spielen Bolzenplomben eine entscheidende Rolle bei der Gewährleistung der Frachtsicherheit und der Einhaltung von Vorschriften. Diese kleinen, aber leistungsstarken Geräte sind so konzipiert, dass sie Schiffscontainer, Anhänger und Frachttüren mit einem manipulationssicheren Mechanismus verriegeln.

Was ist eine RFID-Kartenschutzhülle? Vorteile, Anwendungsfälle und Kaufberatung

Die RFID-Technologie (Radio Frequency Identification) ist allgegenwärtig: in Ihren Kreditkarten, Ausweisen, Fahrkarten, Hotelzimmerschlüsseln und vielem mehr. Sie bietet Schnelligkeit und Bequemlichkeit, öffnet aber auch die Tür für eine neue Art des digitalen Diebstahls, das sogenannte "Skimming". An dieser Stelle kommt ein RFID-Kartenschutz ins Spiel.

RFID-Armbänder für Veranstaltungen: Großeinkaufsleitfaden für Veranstalter

RFID-Armbänder für Veranstaltungen werden zur bevorzugten Lösung für Organisatoren, die einen schnelleren Einlass, Betrugsprävention und bargeldlose Zahlungen bei Konzerten, Festivals und Sportveranstaltungen benötigen. Im Gegensatz zu Papiertickets oder QR-Codes verwenden diese intelligenten Armbänder eingebettete Chips, um den Zugang zu rationalisieren, Transaktionen zu sichern und das Erlebnis der Gäste zu verbessern.

Wie RFID-Etiketten an der Windschutzscheibe die Fahrzeugzugangskontrolle und Mautsysteme verbessern

In der heutigen schnelllebigen Welt muss die Fahrzeugidentifizierung schnell, sicher und berührungslos sein. Ein RFID-Tag an der Windschutzscheibe bietet genau das - eine zuverlässige Möglichkeit, die Mauterhebung, das Parken und die Zufahrtskontrolle zu verwalten, ohne die Fahrzeuge anzuhalten.

Schlagwörter

VERWANDTE BLOGS

RFID in der Logistik: Wie man RFID-Fehlleitungen und RFID-Etikettenfehler beseitigt

RFID in der Logistik ist mehr als nur ein Werkzeug zur Beschleunigung von Prozessen. Es ist zu einem wesentlichen Bestandteil der Funktionsweise moderner Lieferketten geworden.

Was ist RFID-Abfallmanagement?

Stellen Sie sich eine Stadt vor, in der jeder Mülleimer spricht – nicht im wörtlichen Sinne, sondern über einen winzigen Chip, der dem System mitteilt, wann er voll ist, wann er geleert wurde und wohin er gebracht wurde. Genau das leistet heute die RFID-Abfallwirtschaft.

Was sind Schraubendichtungen und ihre Anwendungen? | Vollständiger Leitfaden

Im globalen Handel und in der Logistik spielen Bolzenplomben eine entscheidende Rolle bei der Gewährleistung der Frachtsicherheit und der Einhaltung von Vorschriften. Diese kleinen, aber leistungsstarken Geräte sind so konzipiert, dass sie Schiffscontainer, Anhänger und Frachttüren mit einem manipulationssicheren Mechanismus verriegeln.