Jak kopiować breloki RFID i karty dostępu

Spis treści

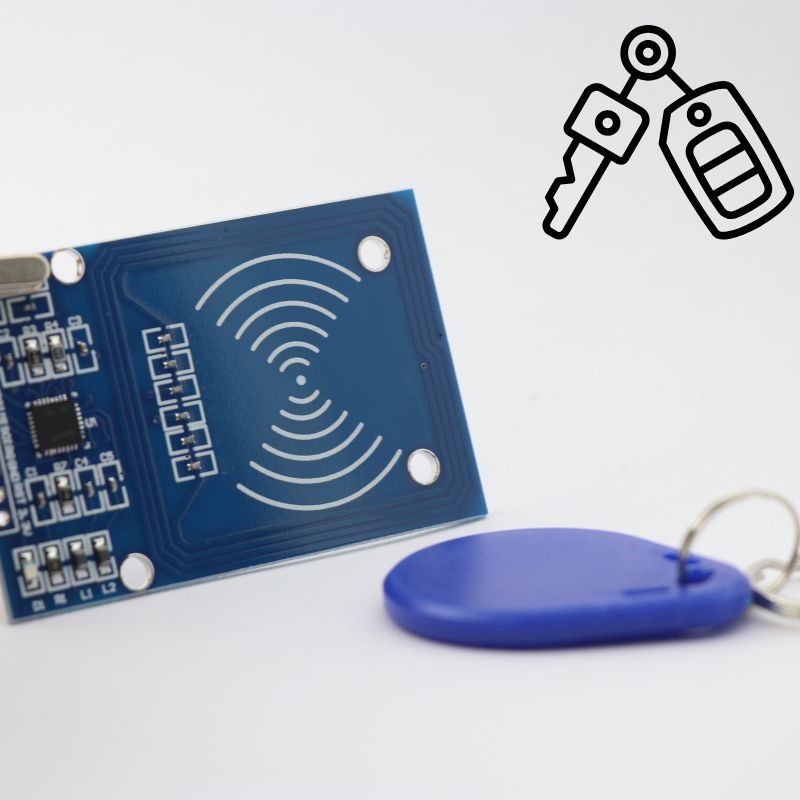

Jak kopiować breloki RFID i karty dostępu: kompletny przewodnik

Ale co, jeśli zgubisz swoją Breloczki RFID lub potrzebujesz dodatkowej kopii dla rodziny lub pracowników? Niniejszy przewodnik wyjaśnia, jak działa kopiowanie, które chipy można powielać oraz jakie środki ostrożności należy podjąć w zakresie bezpieczeństwa i przepisów prawnych.

Szybka lista kontrolna: Jak działa kopiowanie

Zanim zaczniemy, oto proste 4-etapowe podsumowanie, które możesz zastosować:

Skanowanie → Zapisywanie → Testowanie → Rejestracja

- Zeskanuj oryginał Breloczki RFID przy użyciu kompatybilnej kopiarki USB RFID.

- Zapisz przechowywane dane na pustej karcie lub tagu RFID.

- Przetestuj nową etykietę na drzwiach lub czytniku.

- W razie potrzeby zarejestruj go u administratora systemu.

⚠️ Uwaga: Kopiuj wyłącznie breloki RFID lub karty dostępu, które są Twoją własnością lub które masz prawo powielać. Nieuprawnione powielanie może być niezgodne z prawem i zagrażać bezpieczeństwu systemu.

Co to jest brelok RFID i jak działa?

Jakiś Brelok RFID jest niewielkim urządzeniem bezprzewodowym, które wykorzystuje technologię identyfikacji radiowej (RFID) do komunikacji z czytnikiem. Po przyłożeniu do czytnika przesyła unikalny numer identyfikacyjny, który system kontroli dostępu rozpoznaje i zezwala na wejście.

Najważniejsze cechy

- Wygoda: Wejście bez kluczy, wystarczy dotknąć.

- Trwałość: Wytrzymuje codzienne użytkowanie.

- Dostosowywany dostęp: Zaprogramowane dla określonych użytkowników lub obszarów.

Te breloki i Karty RFID są stosowane w mieszkaniach, biurach, systemach parkingowych i szkołach.

Dlaczego warto kopiować breloki RFID lub karty dostępu?

- Wygoda: Daj członkom rodziny lub personelowi własne breloki.

- Kopia zapasowa: Unikaj blokad w przypadku utraty oryginału.

- Wspólny dostęp: Uprość dostęp dla personelu sprzątającego, gości lub osób wynajmujących na krótki okres.

Posiadanie zapasowej karty RFID zapewnia ciągłość dostępu bez konieczności oczekiwania na wymianę.

Zrozumienie rodzajów chipów i trudności kopiowania

Nie wszystkie breloki RFID można sklonować. Kopiowanie zależy od częstotliwości i typu chipa wewnątrz karty lub breloka.

1. Niska częstotliwość (LF) 125 kHz – EM4100 / HID Prox

- Powszechne zastosowanie: starsze systemy budowlane.

- Kopiowanie: stosunkowo łatwe przy użyciu podstawowej kopiarki USB RFID i pustych tagów 125 kHz.

- Proces: skanowanie → zapis → test → rejestracja.

2. 13,56 MHz wysoka częstotliwość (HF) – MIFARE Classic

- Powszechne zastosowanie: biura, szkoły, karty transportowe.

- Kopiowanie: możliwe tylko wtedy, gdy szyfrowanie jest słabe lub nie ma go wcale.

- Narzędzia: zaawansowana kopiarka obsługująca MIFARE Classic.

3. DESFire / HID iCLASS / SEOS (szyfrowane karty inteligentne)

- Powszechne zastosowanie: systemy przedsiębiorstw lub rządowe.

- Kopiowanie: zazwyczaj nie jest to możliwe bez uprawnień administratora.

- Najlepsza praktyka: Poproś zarządcę budynku o wydanie oficjalnego duplikatu.

Wskazówka: Przed przystąpieniem do kopiowania sprawdź etykietę częstotliwości na karcie RFID lub zeskanuj ją za pomocą czytnika RFID, aby zidentyfikować typ chipa.

Potrzebne narzędzia

Aby poprawnie skopiować brelok lub kartę RFID, przygotuj następujące elementy:

- Kopiarka lub powielacz RFID – do odczytu i zapisu danych.

- Puste tagi lub karty RFID – do tworzenia nowych kopii.

- Oryginalny brelok RFID – źródło poświadczenia.

- (Opcjonalnie) Aplikacja NFC na smartfony – ograniczone zastosowanie dla niektórych tagów 13,56 MHz.

Możesz przeglądać Puste tagi RFID 125 kHz I Karty RFID do kontroli dostępu od sprawdzonych dostawców.

Czy mogę skopiować brelok RFID za pomocą telefonu?

Niektóre smartfony z obsługą NFC mogą odczytywać i emulować karty RFID 13,56 MHz, ale nie mogą klonować zaszyfrowanych breloków.

- Współpracuje z: niezabezpieczone chipy MIFARE Classic lub NTAG.

- Nie działa z: HID iCLASS, SEOS lub DESFire.

- Dodatkowy sprzęt: może być wymagane do zapisywania na fizycznych kartach.

Zagrożenia bezpieczeństwa i jak zachować bezpieczeństwo

Kopiowanie breloków RFID bez nadzoru może powodować problemy związane z bezpieczeństwem:

- Nieuprawniony dostęp: duplikaty mogą być wykorzystywane w niewłaściwy sposób.

- Dane niezaszyfrowane: Starsze breloki są łatwiejsze do sklonowania.

- Kradzież danych: niezabezpieczone czytniki mogą powodować wyciek informacji.

Najlepsze praktyki: - Używaj zaszyfrowanych lub bezpiecznych kart RFID.

- Regularnie zmieniaj dane dostępowe.

- Monitoruj dzienniki wejść pod kątem nietypowych wzorców.

Zwiększenie bezpieczeństwa kontroli dostępu

Aby wzmocnić swój system:

- Przejście na szyfrowane breloki (MIFARE DESFire lub HID iCLASS).

- Włącz dostęp dwuskładnikowy: połączyć RFID z kodem PIN lub danymi biometrycznymi.

- Śledź aktywność użytkowników: wykorzystuj dzienniki oprogramowania do wykrywania anomalii.

“Odpowiednio zaszyfrowany brelok RFID zmniejsza ryzyko klonowania i chroni cały obiekt”.”

RFID a NFC: szybkie porównanie

| Funkcja | RFID | NFC |

|---|---|---|

| Zakres | Do kilku metrów | Kilka centymetrów |

| Typowe zastosowanie | Kontrola dostępu, logistyka | Płatności mobilne, karty inteligentne |

| Trudność powielania | Umiarkowane do wysokiego | Bardzo wysokie (ze względu na szyfrowanie) |

Oba wykorzystują częstotliwość radiową, ale NFC jest bezpieczniejsze i zazwyczaj stosowane w smartfonach i systemach płatniczych, natomiast breloki RFID są zoptymalizowane do otwierania drzwi i identyfikacji.

Szyfrowanie w nowoczesnych kartach RFID

Szyfrowanie chroni komunikację między kartą RFID a czytnikiem, uniemożliwiając nieautoryzowane kopiowanie.

Korzyści:

- Zapobiega powielaniu danych.

- Zachowuje integralność danych.

- Zabezpiecza system przed przyszłymi atakami.

Przejście na szyfrowane karty RFID to jeden z najprostszych sposobów zapobiegania nieautoryzowanemu kopiowaniu.

Najczęściej zadawane pytania dotyczące breloków RFID i kart dostępu

Jak mogę sprawdzić, czy mój brelok jest zaszyfrowany?

Szyfrowane breloki zazwyczaj wymagają specjalnego oprogramowania lub czytników. Jeśli zwykła kopiarka nie może ich odczytać, prawdopodobnie są one zaszyfrowane.

Czy mogę skopiować brelok RFID w domu?

Tak, można to zrobić za pomocą kompatybilnej kopiarki RFID i pustych tagów, ale tylko wtedy, gdy masz pozwolenie na ich powielanie.

Jaka jest różnica między RFID i NFC?

RFID ma większy zasięg i wiele pasm częstotliwości; NFC ma krótki zasięg i jest używane głównie w smartfonach.

Czy kopiowanie karty dostępu RFID jest legalne?

Kopiowanie bez upoważnienia może naruszać zasady dotyczące prywatności lub własności. Zawsze należy uzyskać zgodę właściciela systemu.

Jakie są typowe częstotliwości?

Najczęściej stosowane częstotliwości dla pilotów i kart dostępu to 125 kHz (LF) i 13,56 MHz (HF).

Wniosek

Breloki RFID i karty dostępu to potężne narzędzia zapewniające bezpieczeństwo i wygodę — jednak ich kopiowanie wymaga zrozumienia rodzajów chipów, narzędzi i ograniczeń prawnych.

W razie wątpliwości należy zwrócić się o pomoc do certyfikowanego technika RFID lub poprosić zarządcę budynku o oficjalną wymianę.

Potrzebujesz niezawodnych breloków RFID, kart dostępu lub kopiarek do swojego projektu?

Porozmawiaj z naszymi ekspertami ds. RFID w sprawie próbek, cen lub porad technicznych.

📩 Napisz do nas na adres [email protected]

Ray Zhou

Ten artykuł został napisany przez Raya Zhou, eksperta w dziedzinie technologii RFID z ponad 10-letnim doświadczeniem w branży.

Uwagi

Gorące produkty

RFID w logistyce: jak wyeliminować błędne trasy RFID i awarie etykiet RFID

RFID w logistyce to coś więcej niż tylko narzędzie przyspieszające procesy. Stało się ono kluczowym elementem funkcjonowania nowoczesnych łańcuchów dostaw.

Czym jest zarządzanie odpadami za pomocą technologii RFID

Wyobraź sobie miasto, w którym każdy kosz na śmieci „mówi” – nie dosłownie, ale za pomocą niewielkiego chipa, który informuje system, kiedy jest pełny, kiedy został opróżniony i gdzie trafiły śmieci. Tak właśnie działa obecnie system zarządzania odpadami oparty na technologii RFID.

Czym są uszczelnienia śrub i jakie są ich zastosowania? | Kompletny przewodnik

W globalnym handlu i logistyce plomby odgrywają kluczową rolę w zapewnianiu bezpieczeństwa i zgodności ładunków. Te małe, ale potężne urządzenia są przeznaczone do blokowania kontenerów transportowych, przyczep i drzwi ładunkowych za pomocą mechanizmu zabezpieczającego przed manipulacją.

Czym jest ochraniacz karty RFID? Korzyści, przypadki użycia i przewodnik zakupu

Technologia RFID (Radio Frequency Identification) jest wszędzie: w kartach kredytowych, identyfikatorach, przepustkach, kluczach do pokoi hotelowych i nie tylko. Oferuje szybkość i wygodę, ale otwiera również drzwi do nowego rodzaju kradzieży cyfrowej zwanej "skimmingiem". W tym miejscu pojawia się ochrona kart RFID.

Opaski RFID na rękę na imprezy: Przewodnik zakupów hurtowych dla organizatorów

Opaski RFID na nadgarstki na imprezy stają się rozwiązaniem dla organizatorów, którzy potrzebują szybszego wejścia, zapobiegania oszustwom i płatności bezgotówkowych na koncertach, festiwalach i obiektach sportowych. W przeciwieństwie do biletów papierowych lub kodów QR, te inteligentne opaski na rękę wykorzystują wbudowane chipy, aby usprawnić dostęp, zabezpieczyć transakcje i poprawić wrażenia gości.

Jak znacznik RFID na przedniej szybie usprawnia kontrolę dostępu do pojazdu i systemy poboru opłat drogowych

W dzisiejszym szybko zmieniającym się świecie identyfikacja pojazdów musi być szybka, bezpieczna i bezdotykowa. Znacznik RFID na przedniej szybie zapewnia właśnie to - niezawodny sposób zarządzania poborem opłat, parkowaniem i dostępem do bramek bez zatrzymywania pojazdów.

Tagi

POWIĄZANE BLOGI

RFID w logistyce: jak wyeliminować błędne trasy RFID i awarie etykiet RFID

RFID w logistyce to coś więcej niż tylko narzędzie przyspieszające procesy. Stało się ono kluczowym elementem funkcjonowania nowoczesnych łańcuchów dostaw.

Czym jest zarządzanie odpadami za pomocą technologii RFID

Wyobraź sobie miasto, w którym każdy kosz na śmieci „mówi” – nie dosłownie, ale za pomocą niewielkiego chipa, który informuje system, kiedy jest pełny, kiedy został opróżniony i gdzie trafiły śmieci. Tak właśnie działa obecnie system zarządzania odpadami oparty na technologii RFID.

Czym są uszczelnienia śrub i jakie są ich zastosowania? | Kompletny przewodnik

W globalnym handlu i logistyce plomby odgrywają kluczową rolę w zapewnianiu bezpieczeństwa i zgodności ładunków. Te małe, ale potężne urządzenia są przeznaczone do blokowania kontenerów transportowych, przyczep i drzwi ładunkowych za pomocą mechanizmu zabezpieczającego przed manipulacją.